Колку чинат нападите со дистрибуирани одбивања на услуги (ДОУ) т.н. DDoS attack

После нападот врз веб страниците на Фондот за иновации, на две недели пред изборите и на ДИК, и ТАЈМ, на денот на изборите кај нас, мошне актуелни станаа расправите за сајбер нападот од типот на дистрибуирани одбивања на услугите (ДОУ), поретко може да се користи како превод (дистрибуирано попречување на услугите) или оригинално Distributed Denial of Services (DDoS). Од сè што почна да се пишува на темата, тимот на C3I реши да даде свое видување, особено околу некои неточни, не докрај прецизно објаснети работи кои оставаат сосема поинаков впечаток кај читателите кои не се до крај упатени во с’ржта на овие напади. За ова кратка статија користевме повеќе извори кои се соодветно посочени преку линк од нивните адреси на интернет. Во праксата овие напади имаат широк спектар на причини. Може да бидат за забава, заради гнев од страна на индивидуалци или групи кон одредена институција, социопатски-докажување на надмоќ над институциите или натпревар со други хакери, економски причини, заради уцени и секако да имаат политички контекст, вклучително и да се користат како оружје за време на конфликт. Целта на оваа статија е накратко да го објасни овој напад, како и да даде придонес за поттикнување на подлабока општествена дебата во различни сфери од нашето опкружување (не само кај нас туку и регионално), мотивирајќи мултидициплинарност.

ДОУ се дефинитивно едни од најпопуларните напади, а воедно и релативно едноставни за спроведување, особено ако се споредат со најнапредните хакерски напади. Како алатка тие се присутни во арсеналот на речиси секој добро организиран сајбер криминалец или група на криминалци (независно дали работат за чисто економски цели – економски криминал, политички цели како продолжена рака на терористички групи или некои држави, или пак да се дел од организации кои освен криминална имаат и политичка позадина).

Иако постојат соодветни софтвери за заштита и резилиентноста (еластичноста-отпорноста) на системот може да се зголемува, речиси секој може да биде жртва на ДОУ.

Една од информациите која се споделува и е нецелосна се мотивите на нападите. Во дел од медиумите кај нас се истакнува дека генерално постојат две цели на нападот. Онеспособување (за да се предизвика туркање – пад) на веб страницата која е цел на напад или дефокус и создавање хаос со цел постигнување на друга цел. Иако ова се чести цели за лансирање на овие напади, праксата покажува дека креативноста на напаѓачите е поголема од само овие цели, па не ретки се случаите кога овој вид на напади се користи како закана (за економска цел) за изнудување на средства. На пример, уцена дека ако не се уплатат одредени криптовалути (биткоини) ќе има напад врз жртвата од која се бара изнуда.

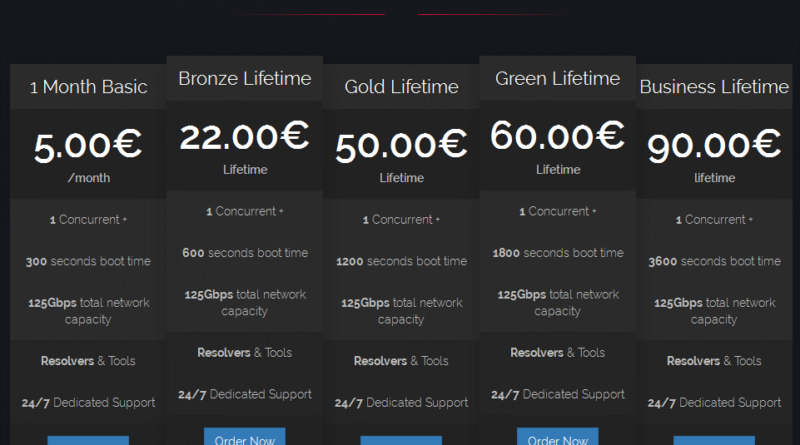

Како дополнителен проблематичен дел во расправите во медиумите кај нас околу овој вид на напад е цената на нападите. Од медиумите (освен кај дел) генерално се добива впечаток дека се работи за исклучиво скапи напади. Оваа информација исто така не е до крај прецизна и точна. Овој вид на напад може да биде релативно евтин, може многу бргу да се организира и да даде голем ефект, особено кога одбраната (или заштитата) како што наводно била кај нас, е слаба.

Следна информација која е интересна за нашите граѓани и јавност, а која не е до крај и целосно објаснета е каде и кој може да го организира овој напад. Кај речиси сите медиуми кои зборуваат на темата се добива впечаток дека нападот е организиран од надвор и дека е купен на црниот пазар (т.н. темна-мрачна мрежа доаѓа од „dark web“). Оваа информација повторно може да биде делумно точна и има едно големо зависи. Последното е важно заради фактот што досега не постои независна форензичка анализа која ќе каже каков и со колкава јачина всушност бил нападот. Можно е последиците на нападот да се резултат на лошата реакција на нападот (иако не прејудицираме дека тоа навистина се случило), не преземени соодветни безбедносни мерки, не зановени одбрани и заштитни механизми и сл.

Нападот може да бил изведен преку сервер на трета (неутрална – во смисла за контакт и однос со жртвата) страна, кој е користен од страна на напаѓачот за зголемување на нападот. Директен напад од една станица (direct flood attack) или пак т.н. Botnet кој има инфицирано и ставено под контрола повеќе компјутери чии ИП адреси се изманипулирани (spoofed) кон една адреса која не е поврзана со напаѓачот или нарачателот. Иако е тешко да се каже од каде точно е лансиран нападот заради можноста да се манипулира со ИП адресите, останува да се заклучи дека ваквиот став-теза, иако е можна, е прерано да се каже дека е единствена и точна. Кон ова мора да се додаде и фактот дека комплексноста на ДОУ нападите расте со прикачувањето на повеќе уреди (паметни нешта и креирање на т.н. феномен “Интернет на нештата”, познат како “Internet of Thinks-IoT”) на интернет. Условно кажано заробувањето – инфицирањето или злоупотребата на овие уреди од страна на хакери може и тоа како да го засили нападот и да постигне асиметричен ефект со малку ресурси да се постигне голема штета. Нападот, исто така, може да не биде директно на инфраструктурата на целта (како таа на ДИК на пример), туку на инфраструктурата која ги преведува имињата во ИП адреси за да може компјутерите да комуницираат помеѓу себе. Со други зборови, всушност во ваквите случаи нападот е врз интернет инфраструктурата, како во случајот на нападот на компанијата Дин, лоцирана во Манчестер, која хостирала систем за име на домен (оригинално: Domain Name System, или DNS) кој врши трансфер на овој јазик кој ние го користиме (имиња) во машински-компјутерски (IP адреси) со цел компјутерите да комуницираат (https://www.nytimes.com/2016/10/22/business/internet-problems-attack.html).

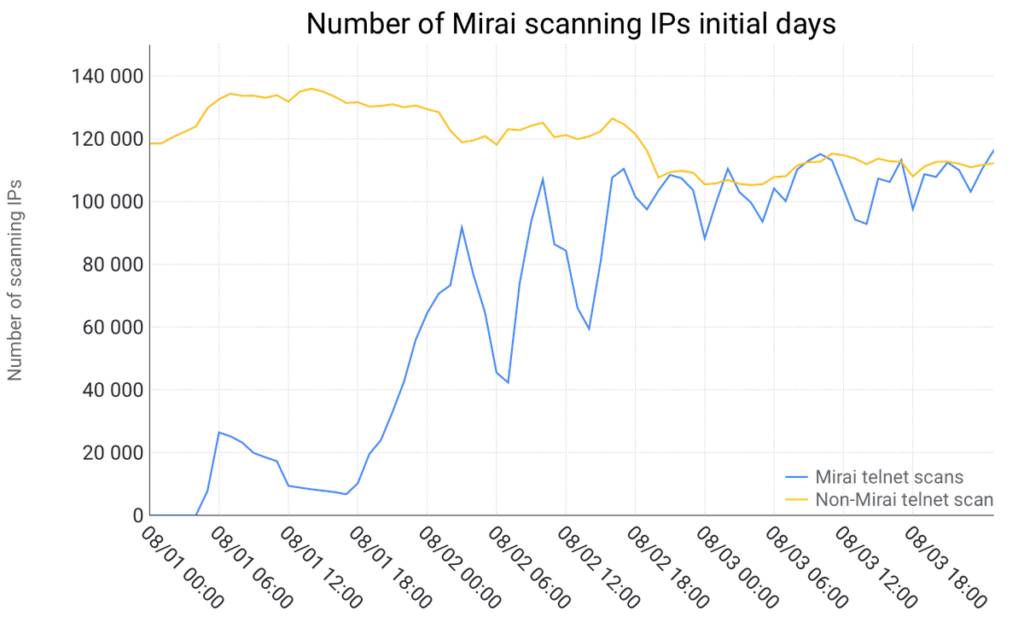

Според оперативците на ФБИ, кои го анализирале овој комплексен напад, ваквиот напад може да направи далеку поголема штета од класичниот ДОУ. Анализите на нападот врз Дин покажале дека над 10 милиони ИП адреси емитирале побарување за услуга (значи го преоптеретиле системот за имиња на домени). Најголемиот дел од ваквите побарувања-напади доаѓале од интернет поврзани уреди (не само класични компјутери туку и “нешта”) кои биле „заробени“ со помош на злонамерниот код (малвер) познат како Мираи. Според одредени анализи (https://www.zdnet.com/article/this-new-variant-of-mirai-botnet-malware-is-targeting-network-attached-storage-devices/), унапредена верзија на Мираи, позната како Мукаши, врши скенирање уште од март годинава за утврдување на слабости во инфраструктурата преку заобиколување на корисничкото име и лозинката на корисникот на уредот кој се поврзува со интернет после што таквиот уред е слуга на оној кој го стартувал нападот врз уредот. Проблемот е во тоа што сопственикот може и да не е свесен за тоа дека неговиот уред се користи за таква цел. Ако хипотетички нападот бил изведен од кај нас тоа значи дека е многу веројатно дека е можно користење на овој злонамерен код за преземање на паметни уреди од земјата (или регионот) за користење на напад. Дополнително, а воедно и спротивно на тврдењето дека нападот мора да е нарачан однадвор, заради комплексноста, е и тврдењето во извештајот на Националната агенција за криминал на ВБ (оригинално National Crime Agency), дека просечната старост на лице кое може да лансира ваков сајбер напад е 12 години. (https://inews.co.uk/news/uk/cyber-crime-police-investigating-children-aged-ten-computer-offences-80109).

Приказ на интензитетот со кој Мираи контактира адреси на паметни уреди (Интернет на нештата) потенцијални за злоупотреба.

Оваа слика е со авторски права и е преземена од https://blog.cloudflare.com/inside-mirai-the-infamous-iot-botnet-a-retrospective-analysis/)

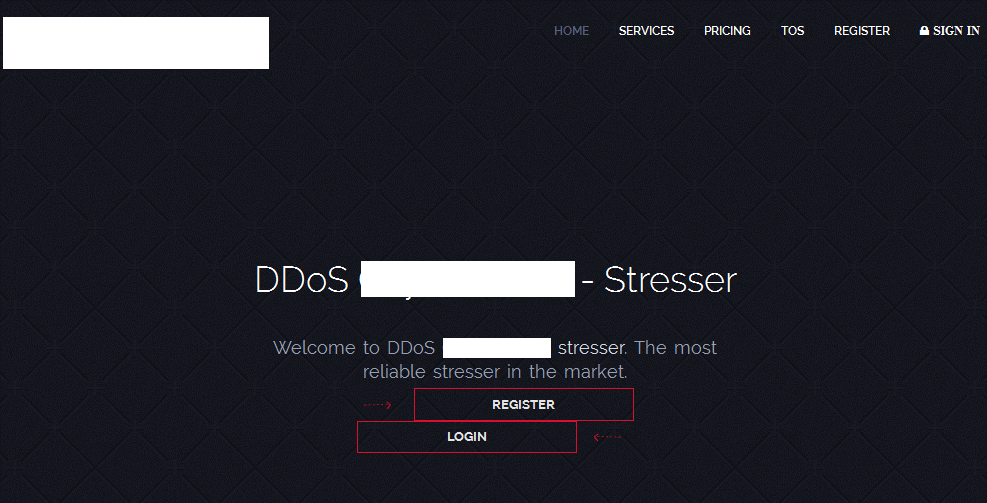

Неоспорен е фактот дека овие напади се порачуваат во темната мрежа-црниот пазар. Вообичаено е кога тоа се прави да се нарача напад преку користење на т.н. „full-fledged web service“ кој ја елиминира потребата од директна комуникација на нарачателот и изведувачот. Најчесто, за да има што поголема дискретност, наместо контакт се остава линк до ресурсите. Клиентот овде може да плати, да добие извештај за сработеното, а ако му се допадне ефектот или пак не е задоволен од постигнатото да достави барање – условен анекс на договорот, или да си бара дополнителна услуга.

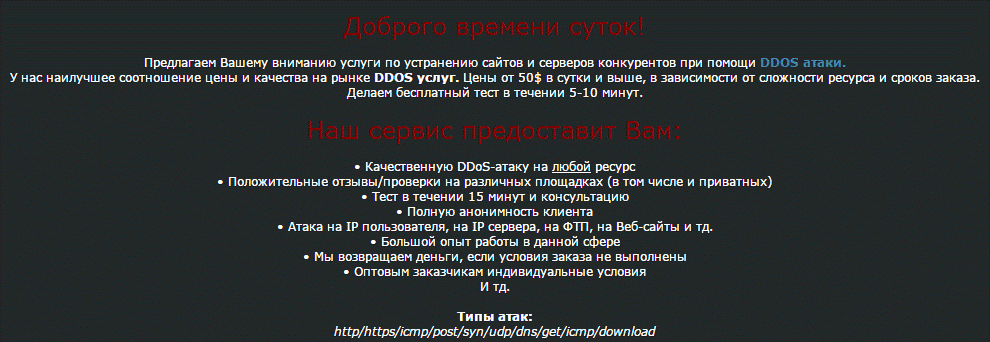

Пример за услуга за нарачка на ДОУ (DDoS) напад која изгледа како регуларна ниско буџетна веб страна

Оваа слика е преземена од: https://app.any.run/tasks/49549cce-93a6-4843-88e0-624a66550f1d/

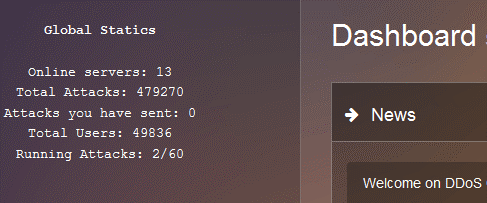

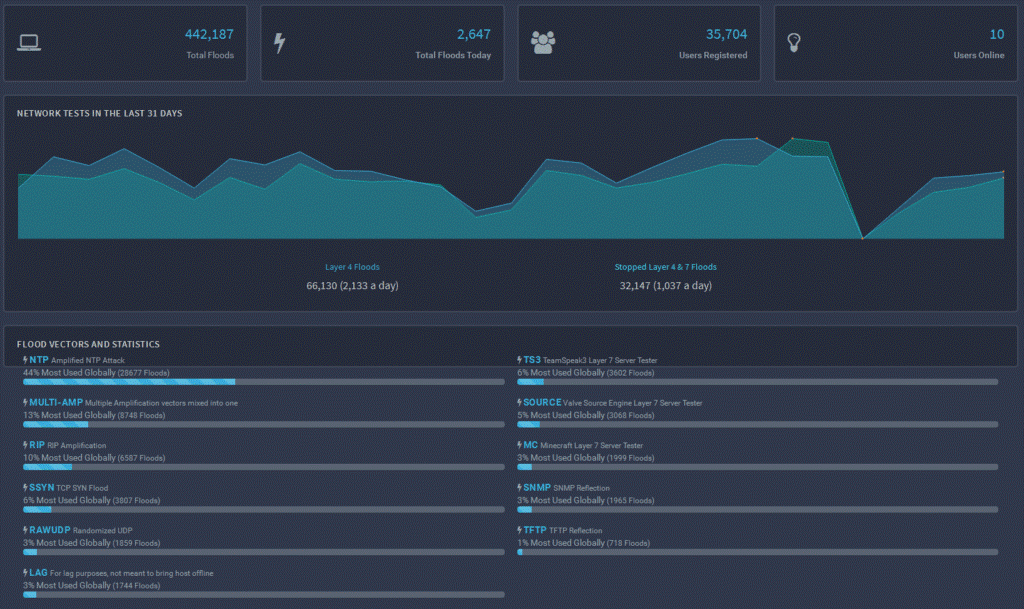

Овие интернет услуги се целосно функционални апликации кои имаат бизнис ориентиран пристап. Тие им овозможуваат на регистрирани клиенти да управуваат со сметката (колку платиле/вложиле во биткоини) и да планираат ДОУ напад во склад со расположливите средства. Бизнисот им е толку добро развиен што нудат и бонуси за секој напад кој е направен преку користење на нивната услуга. Во рекламите, како што може да се види од примерите подолу, давателите на вакви услуги кажуваат и колку успешни напади имаат реализирано. На страните каде се рекламираат овие услуги има увид и на број на корисници. Овде предупредуваме дека ваквите бројки секогаш може да се „подесуваат“ со цел да се убеди-охрабри потенцијалниот клиент во услугата. Корпоративниот менаџмент оди дотаму да за потенцијалните клиенти давателите на вакви услуги имаат и посебни симулации во кои опишуваат каков ефект може да се постигне со ДОУ нападот. Значи тие имаат своја корисничка програма за лојалност на клиенти. Тоа ја зголемува можноста за тврдењата дека нападот е организиран од надвор и дека е можно овој вид на услуга да биде изнајмен.

Пример за ДОУ рекламирана на јавен Руски форум кој нуди напад за 50 Американски долари и повеќе на ден, зависно од побараната услуга

Оваа слика е преземена од: https://makrushin.com/cost-launching-ddos-attack/

Пример за рекламирање на ДОУ услуги каде се дава и бројот на извршени напади со цел да се привлечат клиенти (479270 извршени напади)

Оваа слика е преземена од: https://makrushin.com/cost-launching-ddos-attack/

Пример за сценарио со статистичка симулација на ефекти од напад

Оваа слика е преземена од: https://makrushin.com/cost-launching-ddos-attack/

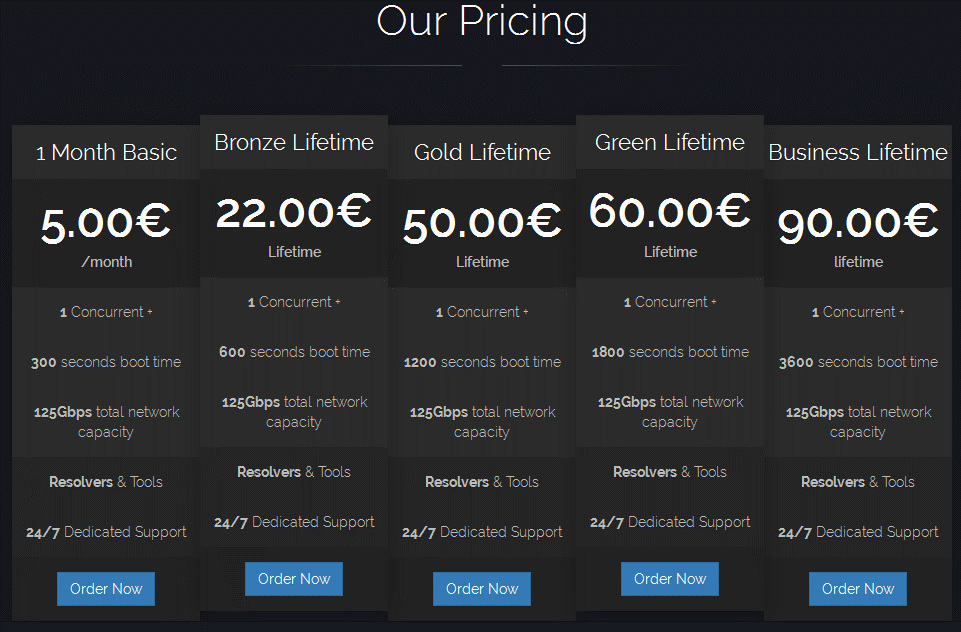

Различните извори кои ги користевме за подготовката на ова наше обраќање укажуваат на тоа дека цените за ДОУ се различни. Цената зависи од целта на напад и карактеристиките, т.е. од побараната услуга.

Сајбер криминалците начелно се согласни дека нападите врз владини инфраструктури чинат повеќе. Ова сепак е детерминирано од нивото на заштита кое го има инфраструктурата која треба да биде подложена на ДОУ напад. На пример ако целта за поголема заштита користи филтери за сообраќај сајбер криминалците ќе мора да бидат покреативни и да продуцираат напад кој ќе ги заобиколи овие ефекти на редуцирање на силата на потенцијалниот напад. Целта може да има поставено услов кој корисникот треба лично да го исполни за да пристапи до страната-услугата. Затоа многу често сајбер криминалците имаат готови ботнети (за кои има цена во зависно од капацитетот кој го има ботнетот како таков и кој може да се купи). На пример, ботнет од 1000 камери за набљудување може да е поефтин во организациска смисла од бoтнет за 100 сервери. Причината е што камерите, и останатите алатки (кои спаѓаат во модерни електронски уреди кои се користат за удопства како паметни телевизори, фрижидери, паметни телефони и слични направи-значи интернет на нештата) имаат помали нивоа на заштита.

Следен фактор кој ја одредува цената е сценариото на напад. На пример, „клиентот“ може да бара методите на напад на ДОУ да се менуваат во текот на нападот и тоа на кратки временски интервали. Ако пак симултано се користат неколку методи на напад (значи се зголемува комплексноста на нападот) цената исто така се зголемува.

Цената на нападот зависи и од времетраењето. На пример, ако ДОУ нападот трае 5 минути и за тоа се користи ботнет со одреден капацитет, на пример проток од 125 гига бајти во секунда, би можело да чини 5 евра. Оваа цена вообичаено е фиксна и се однесува на сценариото, моќта на нападот и сл.

Ценовник за ДОУ напади

Оваа слика е преземена од: https://media.kasperskycontenthub.com/wp-content/uploads/sites/43/2017/03/07180623/ddos_economics_en_6.png

Од сето она што го елабориравме погоре може да заклучиме дека ДОУ нападите допрва ќе претставуваат сериозен проблем за нашето општество. Цената на еден ваков напад за 5 минути може да биде ниска и до 5 американски долари или нешто помалку од 300 денари. Во исто време, креативноста оди дотаму што за овој вид на напади веќе не се користат само персонални компјутери, туку и паметни направи кои со едно име го формираат виртуелниот свет на интернет на нештата. Тоа може да бидат камери за набљудување, ДВР системи, апарати од домаќинството паметни телевизори, фрижидери и останати уреди кои го зголемуваат нашето удопство и кои се поврзани на интернетот. За жал овие уреди имаат многу повеќе ранливости, т.е. имаат значително послаби безбедносни механизми, и доколку свеста за сајбер безбедноста е на исклучително ниско ниво тоа може да биде сериозен проблем. Тоа само по себе ја наметнува потребата отпорноста кон ваквите феномени да мораме да ја градиме сите ние како општество. Колку сме по резилиентни (свесни за опасноста и подготвени да ги следиме безбедносните протоколи) толку повеќе придонесуваме кон намалување на празнините кои може да се искористат против самите нас во било која форма, (за забава, за криминал или за политичка цел или за најнепосакуваната форма – конфликт)

© Овој текст е сопственост на C3I. Не е дозволено копирање и користење на материјалот без соодветно цитирање.

Со почит,

C3I Тим